2024年網(wǎng)絡(luò)安全 軟件安全基礎(chǔ)、架構(gòu)組件與安全開(kāi)發(fā)詳解

隨著數(shù)字化的加速推進(jìn),網(wǎng)絡(luò)安全已成為企業(yè)和個(gè)人不可忽視的核心議題。2024年,軟件安全作為網(wǎng)絡(luò)安全的基礎(chǔ),其重要性愈發(fā)凸顯。本文將從軟件安全基礎(chǔ)、網(wǎng)絡(luò)安全架構(gòu)組件功能,以及網(wǎng)絡(luò)與信息安全軟件開(kāi)發(fā)三個(gè)方面展開(kāi)詳細(xì)解析,幫助讀者構(gòu)建全面的安全防護(hù)體系。

一、軟件安全基礎(chǔ):構(gòu)建防護(hù)的基石

軟件安全是網(wǎng)絡(luò)安全的起點(diǎn),涉及從設(shè)計(jì)到部署的全生命周期安全實(shí)踐。2024年的軟件安全基礎(chǔ)主要包括以下幾個(gè)方面:

- 安全編碼原則:開(kāi)發(fā)人員需遵循最小權(quán)限、輸入驗(yàn)證、加密存儲(chǔ)等原則,避免常見(jiàn)漏洞如SQL注入、跨站腳本(XSS)和緩沖區(qū)溢出。例如,使用參數(shù)化查詢(xún)替代字符串拼接,可有效防止注入攻擊。

- 威脅建模:在軟件設(shè)計(jì)階段,通過(guò)STRIDE等模型識(shí)別潛在威脅,并制定緩解措施。這有助于提前發(fā)現(xiàn)安全風(fēng)險(xiǎn),降低后期修復(fù)成本。

- 代碼審計(jì)與測(cè)試:采用靜態(tài)應(yīng)用安全測(cè)試(SAST)和動(dòng)態(tài)應(yīng)用安全測(cè)試(DAST)工具,結(jié)合人工代碼審查,確保軟件無(wú)重大安全缺陷。2024年,人工智能驅(qū)動(dòng)的自動(dòng)化測(cè)試工具正成為趨勢(shì),可提升檢測(cè)效率。

- 依賴(lài)管理:軟件常依賴(lài)第三方庫(kù),但其中可能包含漏洞。使用軟件組成分析(SCA)工具監(jiān)控依賴(lài)項(xiàng),并及時(shí)更新補(bǔ)丁,是防止供應(yīng)鏈攻擊的關(guān)鍵。

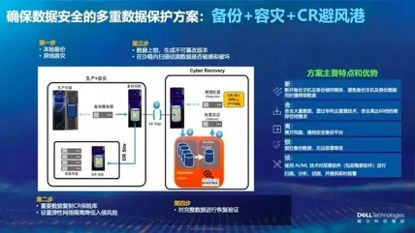

二、網(wǎng)絡(luò)安全架構(gòu)組件功能詳解:構(gòu)建多層防御體系

網(wǎng)絡(luò)安全架構(gòu)是保護(hù)網(wǎng)絡(luò)資源的框架,其組件協(xié)同工作以抵御威脅。2024年,常見(jiàn)的組件及其功能包括:

- 防火墻:作為第一道防線(xiàn),防火墻通過(guò)規(guī)則控制網(wǎng)絡(luò)流量,阻止未授權(quán)訪(fǎng)問(wèn)。下一代防火墻(NGFW)集成了入侵防御系統(tǒng)(IPS)和應(yīng)用感知功能,可深度檢測(cè)流量。

- 入侵檢測(cè)與防御系統(tǒng)(IDS/IPS):IDS監(jiān)控網(wǎng)絡(luò)異常并發(fā)出警報(bào),而IPS可主動(dòng)攔截攻擊。例如,基于行為的檢測(cè)可識(shí)別零日漏洞利用。

- 身份與訪(fǎng)問(wèn)管理(IAM):通過(guò)多因素認(rèn)證(MFA)和角色基于訪(fǎng)問(wèn)控制(RBAC),確保只有授權(quán)用戶(hù)能訪(fǎng)問(wèn)資源。在云環(huán)境中,IAM是防止數(shù)據(jù)泄露的核心。

- 加密與VPN:使用TLS/SSL加密數(shù)據(jù)傳輸,并通過(guò)虛擬專(zhuān)用網(wǎng)絡(luò)(VPN)創(chuàng)建安全隧道,保護(hù)遠(yuǎn)程訪(fǎng)問(wèn)。2024年,量子安全加密正成為研究熱點(diǎn),以應(yīng)對(duì)未來(lái)計(jì)算威脅。

- 安全信息與事件管理(SIEM):收集和分析日志數(shù)據(jù),提供實(shí)時(shí)威脅檢測(cè)和響應(yīng)。結(jié)合人工智能,SIEM系統(tǒng)可自動(dòng)化事件處理,縮短響應(yīng)時(shí)間。

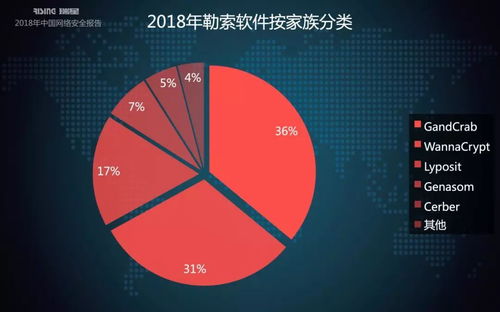

- 終端安全:包括反病毒軟件、端點(diǎn)檢測(cè)與響應(yīng)(EDR)工具,保護(hù)設(shè)備免受惡意軟件侵害。隨著遠(yuǎn)程辦公普及,終端安全的重要性日益提升。

這些組件共同構(gòu)成縱深防御策略,確保即使一層被突破,其他層仍能提供保護(hù)。

三、網(wǎng)絡(luò)與信息安全軟件開(kāi)發(fā):集成安全于開(kāi)發(fā)流程

在網(wǎng)絡(luò)與信息安全領(lǐng)域,軟件開(kāi)發(fā)必須融入安全思維,即“安全左移”。2024年,相關(guān)實(shí)踐包括:

- DevSecOps:將安全集成到DevOps流程中,通過(guò)自動(dòng)化工具在CI/CD管道中執(zhí)行安全測(cè)試。例如,在代碼提交時(shí)觸發(fā)SAST掃描,確保問(wèn)題早發(fā)現(xiàn)、早修復(fù)。

- 安全開(kāi)發(fā)框架:采用OWASP Top 10等指南,指導(dǎo)開(kāi)發(fā)人員避免常見(jiàn)漏洞。使用安全開(kāi)發(fā)工具包(SDK)和API安全網(wǎng)關(guān),增強(qiáng)應(yīng)用程序的韌性。

- 云原生安全:隨著云計(jì)算的普及,開(kāi)發(fā)需關(guān)注容器安全(如使用Docker和Kubernetes時(shí)的鏡像掃描)和無(wú)服務(wù)器架構(gòu)的風(fēng)險(xiǎn)管理。

- 隱私保護(hù)設(shè)計(jì):遵循GDPR等法規(guī),在軟件中嵌入隱私功能,如數(shù)據(jù)匿名化和用戶(hù)同意管理。2024年,人工智能倫理和可解釋性也成為開(kāi)發(fā)重點(diǎn)。

- 應(yīng)急響應(yīng)集成:開(kāi)發(fā)階段即規(guī)劃應(yīng)急響應(yīng)流程,確保軟件在遭受攻擊時(shí)能快速恢復(fù)。例如,集成備份和災(zāi)難恢復(fù)機(jī)制。

2024年的網(wǎng)絡(luò)安全要求軟件安全基礎(chǔ)扎實(shí)、架構(gòu)組件協(xié)同高效,且開(kāi)發(fā)過(guò)程全程融入安全。通過(guò)綜合這些要素,組織可構(gòu)建強(qiáng)大的防御體系,應(yīng)對(duì)日益復(fù)雜的網(wǎng)絡(luò)威脅。建議企業(yè)定期培訓(xùn)員工、更新技術(shù)棧,并采用基于風(fēng)險(xiǎn)的防御策略,以保持領(lǐng)先優(yōu)勢(shì)。

如若轉(zhuǎn)載,請(qǐng)注明出處:http://m.ydbxg.com.cn/product/19.html

更新時(shí)間:2026-01-07 18:49:21